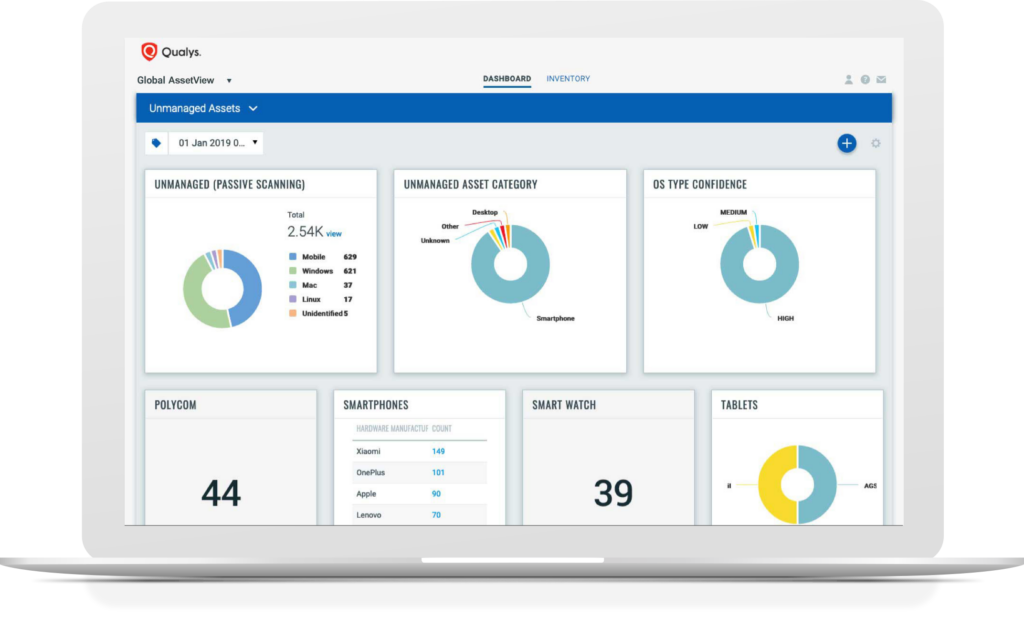

Zbuduj kompletną bazę inwentaryzacyjną twoich zasobów (Global AssetView).

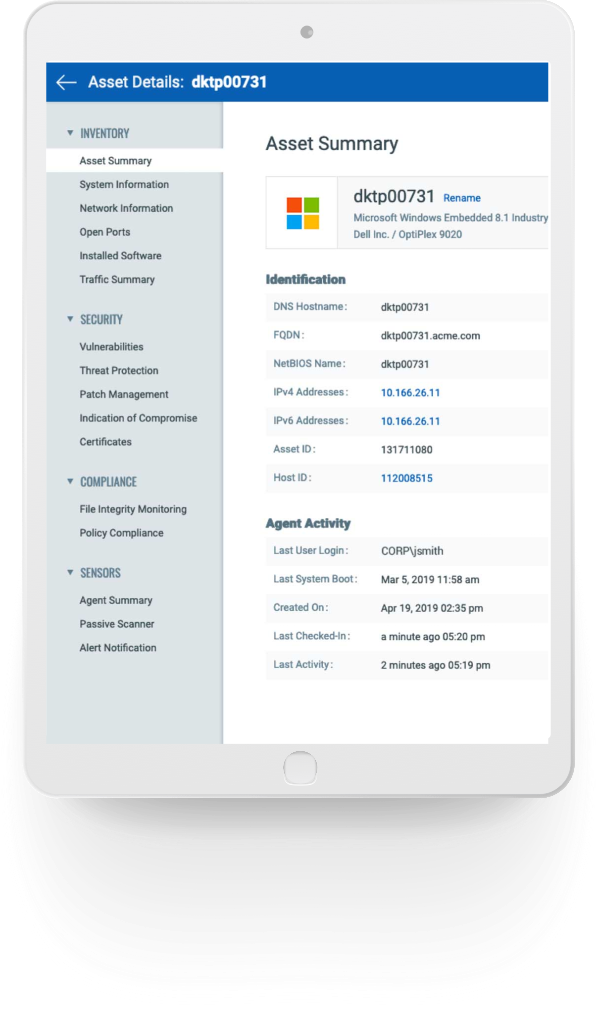

Nie możesz zabezpieczyć tego, czego nie widzisz ani tego, o czym nie wiesz. Zapobieganie zagrożeniom rozpoczyna się od Qualys AssetView, które automatycznie odkryje i sklasyfikuje wszystkie zasoby IT, włączając w to oprogramowanie, urządzenia i aplikacje umieszczone wewnątrz firmy, rozwiązania mobilne, chmury, kontenery i urządzenia IoT. To wszystko przy użyciu metod agentowych, jak i nieagentowych. Global AssetView jest częścią CSAM i działa we współpracy z Qualys Cloud Platform i sensorami Qualys takimi, jak skanery, konektory chmurowe, sensory kontenerowe, agenty, sensory pasywne i API.

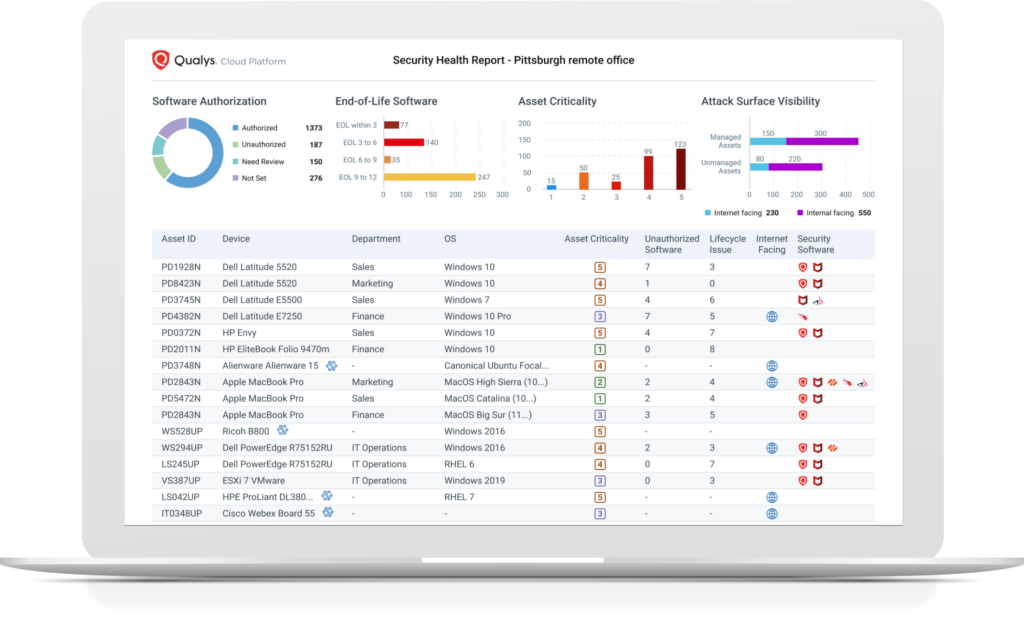

- Automatyczna kategoryzacja i klasyfikacja mapuje surowe dane z zasobów na dane z katalogu produktów Qualys, przekształcając dane inwentaryzacyjne w wielowymiarową i usystematyzowaną informację wspierającą podejmowanie decyzji biznesowych.

- Wszechstronna wyszukiwarka umożliwia tworzenie prostych lub zaawansowanych kwerend, łączących różne kryteria wyszukiwania zasobów, których wyniki są dostępne od razu.

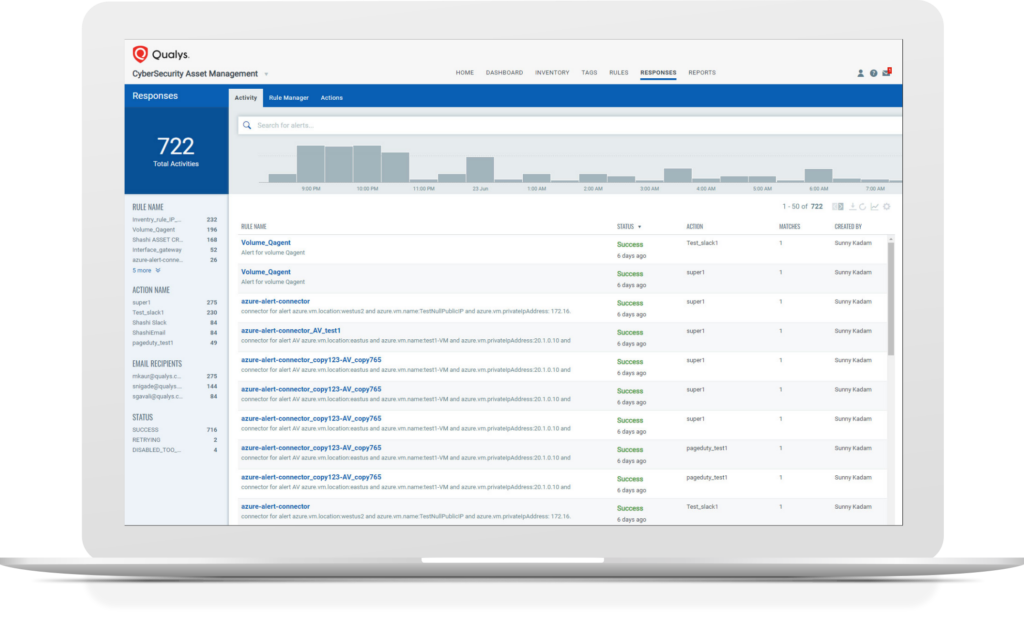

- Interaktywne, konfigurowalne dashboardy umożliwiają wizualizację i udostępnianie danych o bezpieczeństwie, konfiguracji i zgodności środowiska IT.

- Uzyskaj widoczność złączonego środowiska IoT; urządzeń takich, jak drukarki, kamery bezpieczeństwa, czy telefony VoIP. Pasywny Sensor Qualys nasłuchuje ruch w sieci, by zidentyfikować wszystkie podłączone urządzenia IP w czasie rzeczywistym, rozszywa i rozpoznaje wiele protokołów i identyfikuje tysiące urządzeń IoT.