Nowa wersja Chrome przeciwko Spectre

Event Navigation

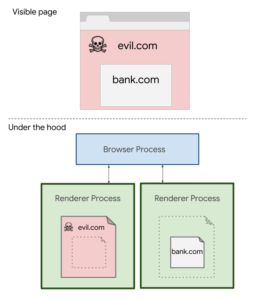

Tak jak już wspominaliśmy tutaj: https://imns.pl/akademia/coraz-bardziej-niebezpieczne-ataki-na-kosci-pamieci/ skutki podatności Metldown i Spectre niestety są długofalowe. Co więcej pojawiają się kolejne odsłony tych popularnych błędów i tak np. już sam Spectre dorobił się do tej pory 8-miu nowych wariantów. Zapewne – w dużej mierze – z tego powodu Google wprowadził niedawno w przeglądarce Chrome od wersji 67 domyślnie aktywną funkcję izolacji wyświetlanych stron na poziomie systemu operacyjnego. Przypomnijmy, że wariant 1 Spectre umożliwiał stronie atakującego – wyświetlanej w przeglądarce ofiary – odczyt danych z innych otwartych w tej samej przeglądarce stron (zakładek). W ten sposób mogło dojść np. do kradzieży tajnych ciasteczek (uwierzytelniających tokenów) do np. strony bankowej. Oczywiście atak taki nie był czysto teoretyczny, ale został skutecznie przeprowadzony (zapewne nie tylko w warunkach laboratoryjnych). Do tej pory przeglądarki zabezpieczały się głównie poprzez ograniczanie działania metod pomiaru czasu, dostępnych dla potencjalnie wrogiego kodu JavaScript (Spectre i Meltdown są atakami czasowymi). Nowe zabezpieczenie wydaje się bardziej uniwersalne: każda ze stron (domen) będzie przetwarzana w odrębnym procesie. W najbardziej powszechnie używanych systemach operacyjnych każdy proces ma swoją własną przestrzeń adresową, tak więc jeden proces nie będzie w stanie w żaden sposób odwołać się do komórki innego procesu, choćby było to odwołanie zabronione. Takie odwołanie jest natomiast warunkiem koniecznym wykonania Metldown i Spectre. Narzut nowej funkcji na zużycie pamięci to ok 10 %. Pozostaje czekać aż producenci innych przeglądarek wezmą dobry przykład.